DX(デジタルトランスフォーメーション)の機運が高まる中で、DXの推進に関心があっても、「セキュリティ面の不安から一歩踏み出せない」といった悩みを抱える方も多くいます。

DXとは、デジタルを用いた組織の変革です。この大きな改革をするためには、安全で確実な方法を取りたいのではないでしょうか。

DX推進では、セキュリティが非常に重要です。DXという改革に当たって、既存のセキュリティシステムを見直す必要があります。

この記事では、DXを推進するにあたって必要なセキュリティについて紹介します。

▼DXの概要について詳しくはこちら

目次

DXにおけるセキュリティ

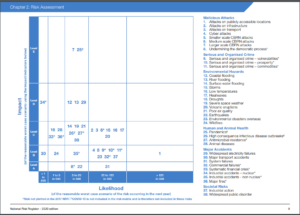

グラフは縦(Impact)が深刻さ、横(Likelihood)が発生可能性を表しています。

右にあるのは様々なリスクです。

Malicious Attacks 悪意のある攻撃(サイバー攻撃は4)

Serious Organised Crime 組織犯罪

Environmental Hazards 自然災害

Human and Animal Helth 感染症

Major Accidents 事故

Sosietal Risks 社会リスク

このことから、セキュリティは重要であり、DXではより重要となります。

これまで、業務システムは社内ネットワークに設置したサーバーやデータベースで運用してきました。デジタル化が進んでも、外部で収集したデータは、一度社内ネットワークにあるデータベースなどに集約してから利用するのが一般的でした。

しかし、DX を推進していく上で重要なポイントとなるデータが、IoT やクラウド化、そしてデバイスの進化によって爆発的に増加しており、これらのデータをすべて集約することは物理的にも難しくなってきています。

そのためには、データの収集・保存・分析を、ネットワークへとつなげるゲートウェイ、そしてサーバーやデータベースのあるデータセンターやクラウドまで、さまざまな場所で行う必要があります。

(出典:https://jpn.nec.com/cybersecurity/about/index.html)

このようなデータを扱う環境の変化により、今まで以上にサイバー攻撃などに狙われやすくなりました。このため、サイバーセキュリティに対する対策も変化していくことが必要とされています。

DXにおけるセキュリティの重要ポイント

DXにおけるセキュリティでは、「社内外の境界線の撤廃」「セキュリティ不備によって引き起こる事故」の2点が重要なポイントになります。

それぞれ解説していきます。

社内外の境界線の撤廃

新型コロナウイルスの影響で、多くの企業が業務をテレワークへと切り替えました。この業務環境の変化が、セキュリティと大きく関係します。

それまでは、公共のネットワークから切り離された社内ネットワークに接続することでデータにアクセスしていた社員たちが、テレワークの影響で、社外からのアクセスするようになりました。

これまでのセキュリティでは、社外からの不当なアクセスを取り締まるシステムでした。しかし、社外ネットワークからVPNなどを利用したアクセスが増え、社員のパソコンを経由した不当アクセスが発生しやすくなりました。

そのため従来のシステムではセキュリティに不足があるため、見直しが必要だと言えます。

セキュリティ不備によって引き起こる事故

実際に企業では、セキュリティの不備による事故が発生する事案があります。その代表例が情報漏洩です。

DXによってさまざまなデータをデジタル化する動きが加速しますが、セキュリティ不足により、意図せずにこうしたデータが外部に流出する事故がありました。

個人情報の漏洩は、時に情報を悪用されるため、組織の信用問題に発展する重要な問題です。こうした事態を防ぐためにも、セキュリティの見直しが求められます。

従来のDXのセキュリティの課題

従来のセキュリティには、「関心が薄い」「社内外の境界線がない」「セキュリティ人材不足」という3点の課題がありました。それぞれ具体的にどのような課題だったか解説していきます。

関心が薄い

日本、アメリカ、シンガポールの企業に対する調査によって、日本企業は他国に比べてセキュリティへの関心が薄いことが明らかになりました。

まずCISO(最高情報セキュリティ責任者)の設置が少ない現状があります。

他2か国が約85%であるのに対して、日本は約50%という結果です。

CISOは、情報セキュリティを統括する責任者で、経営層レベルの権限を持ちます。

セキュリティ対策が経営戦略の一つになる中で、セキュリティを一部の部署に任せるのではなく、各部署を連携させながら対策していく必要があります。こうした際に、各部署を取りまとめ、セキュリティ対策に当たるのがCISOです。

また、日本の企業では、セキュリティ予算・新規対策予算が少ないと言います。

IT関連予算の中で、情報セキュリティ関連予算に10%以上割り当てている日本企業は全体の3割という結果で、他2か国の約7割という結果からは大きく離れています。

また、情報セキュリティ関連予算の中でも、新規対策導入に10%以上を充ている企業は、他国では6割を超える中、日本では2割に留まっています。

このことから、DXに取り組む中で、セキュリティ対策や新たな取り組みに対して、他国に比べそれほど力を入れていないと言えます。

更に、GDPR(EU一般データ保護規則)への対応も遅れています。

対応済み・対応中・対応を検討している企業の割合が、他国では70%を超す中、日本では約25%で、対応不要だと感じる企業は約30%でした。

GDPRとは、EUで定められた規則のため、自分には関係ないと考える企業もいるでしょう。しかしこれはEU域内に住むユーザーのデータを使用する企業にも適用されるケースがあります。

そのため、EU域外のアメリカ、シンガポールの企業においても、こうした対策が進んでいます。

こうしたデータを見ることで、日本の企業では他2か国の企業に比べ、情報セキュリティに対する関心や対策が十分でないと言えます。

引用:株式会社野村総合研究所|セキュリティが経営戦略になる時代

社内外の境界線がない

従来のシステムでは、DX導入の際にセキュリティの穴が生まれてしまいます。その原因に、データに対するアクセス方法の変化が挙げられます。

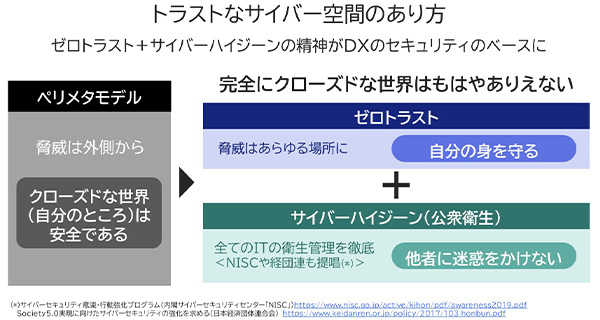

DX導入より以前は、多くの企業が境界型セキュリティ(ペリメタモデル)と呼ばれるセキュリティシステムを採用していました。

境界型セキュリティでは、社内システムをオンプレミス環境に構築します。

オンプレミスとは、公共のネットワークからは切り離され、オフィスなど施設内にサーバーや通信回線などの機器を設置して運用する方法です。

反対に、ネットワーク経由でサービスを使う形態のクラウドがあります。

社員たちはこうしたオンプレミス環境内に設置された端末からシステムにアクセスして業務を行ってきました。そのため、社内と社外の境界線が明確であり、この境界線を防御し、社内を監視することが従来のセキュリティシステムでした。

しかし、テレワークなどの普及により、社員たちは社外からもシステムへアクセスするようになりました。VPNを利用することで簡単にどこからでも社内ネットワークへアクセスできるため、同時に、社員の端末やネットワークを利用して侵入されることがあります。

また、DXが推進される中で、オンプレミス環境からクラウドへ、システムを移行する企業もあります。

こうした業務環境の変化に伴い、社内と社外の境界線がなくなり、これまでとは違った侵入や攻撃が可能になっています。

▶日本におけるDXの課題についてはこちらの記事でも詳しく解説しています>>

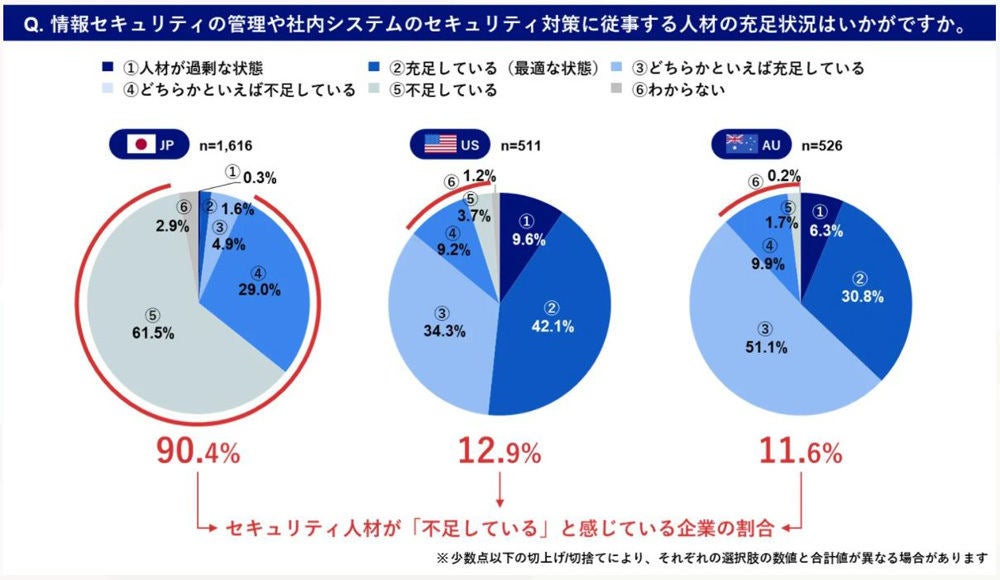

セキュリティ人材不足

DXが必要とされるようになる中、人材は不足しています。特に日本ではその問題が深刻で、日本企業の約9割がセキュリティ人材不足に課題があるとされています。

(出典:https://news.mynavi.jp/techplus/article/20220208-2267778/)

また、経済産業省によると、2015年の段階では約17万人、そして2025年には約43万人のIT人材が不足すると予想されています。

このように人材が不足している原因は主に

- メインフレーム担い手の退職や高齢化

- 古いプログラミング言語を理解できる人材の不足

- 先端IT人材の供給不足

の3つです。

この人材不足を解決するためには、「アウトソーシングで専門知識を持った人材の協力を得る」こと、「中長期的な視点で人事戦略を考える」こと、「補助金などを活用して、十分な予算を確保する」ことが重要です。

さらに、以上の3つに加えてセキュリティ業務自体を自動化することも、このセキュリティ人材不足を解決するために必要とされるでしょう。

DX時代の新たなセキュリティ対策方法|ゼロトラストセキュリティ

現在、上記で解説したような環境の変化に対応するため、注目されているのが「ゼロトラストセキュリティ」です。

ゼロトラストセキュリティは、従来のシステムとは異なり、全てのアクセスを信用しないというマインドでセキュリティにあたります。従来は、社内ネットワークを社外から切り離し、社外だけを信用せず、社内は信用するというものでした。

しかしこの社内外における境界線が無くなったことを受け、いかなるアクセスも信用せず、各種認証システムを設けることで社内外のさまざまな情報を守る「ゼロトラストセキュリティ」への移行が始まっています。

ゼロトラストセキュリティにおけるソリューション

ゼロトラストセキュリティにおけるソリューションには以下4つのソリューションがあります。

それぞれ解説していきます。

エンドポイントセキュリティ

ゼロトラストセキュリティを導入する上で、最も重要な対策がエンドポイントセキュリティです。

エンドポイントセキュリティとは、PCやサーバーなどネットワークに接続されている末端の機器(エンドポイント端末)を脅威から守る対策を指します。従来、社内ネットワークの中に構築されたエンドポイントたちは、境界線を守ることによって全体が守られていました。

しかし、DXの推進によって、これらが社内外へ分散するため、ひとつひとつにセキュリティ機能を備える必要があります。

エンドポイントセキュリティは主に、MDM、EPP、EDRなどのソリューションがあります。

- MDM(Mobile Device Management)

MDMとは、端末のシステム設定を管理するシステムのことです。

アプリやシステムを遠隔で追加・更新・機能制限が可能になるため、組織で使用する端末のシステムを一元管理が可能です。

更に、紛失時に遠隔でロックやデータ消去を行う機能や、GPS機能を搭載したソリューションも登場しています。

- EPP(Endpoint Protection Platform)

EPPとは、端末を脅威から守るためのソリューションです。

これによりマルウェアなどを検知・駆除が可能となります。

AIを活用したマルウェア検知エンジンにより、亜種や新種のマルウェアを検出できるサービスも開発されています。

- EDR(Endpoint Detection and Response)

EDRとは、端末が攻撃された際、迅速に対応し、被害を最小限に抑えるためのソリューションです。

攻撃を素早く検知し、マルウェアを隔離し、経路や被害の範囲を特定し、端末を復旧するなど、有事の際に被害を最小限に抑えられます。

ネットワークセキュリティ

エンドポイントが社内のネットワークに接続する際に、これまではVPNが使用されてきました。

しかし、攻撃者によるVPNを介した侵入では、社内ネットワーク全てに不当なアクセスを許してしまいます。

こうした事態を防ぐために、ネットワークセキュリティが重要です。

- ZTNA(Zero Trust Network Access)

ZTNAとはVPNをクラウド化したものです。

更に、ZTNAを介してアクセスした後も、接続できるシステムは細かく定められており、許可された場所・デバイス・ユーザーによるアクセスなのかを細かく監視します。

- SWG(Secure Web Gateway)

ZTNAと併用することで更にセキュリティ効果を高められるソリューションがSWGです。

Webサイトへアクセスする際に、不要なソフトウェアやマルウェアをフィルタリングするソリューションです。

クラウドセキュリティ

DX推進の中で、社内システムをクラウドに移行する企業は多くあります。

このクラウドには必要な情報が集まるため、各種セキュリティ対策を講じることで守らなければなりません。

- IAM (Identity and Access Management)

IAMとは、ユーザ認証・デバイス認証・本人認証を行った上でアクセスを許可するシステムです。

更に、そのアクセス権限は必要最小限で、アクセスの回数を制限します。

IDでユーザーを確認し、次にデバイスは登録されたもので、デバイスのセキュリティ状況や位置情報に不審な点がないかを確認し、更に操作しているのが許可された人物なのかを確認します。

- CWPP (Cloud Workload Protection Platform)

CWPPとは、複数のクラウドサービスを一元管理するためのソリューションです。

これにより、各部署でを利用しているさまざまなクラウドサービスの監視・保護を一括で行える上に、管理者が把握していないクラウドサービスへのアクセスも自動的に検知できます。

- CSPM (Cloud Security Posture Management)

CSPMとは、複数のクラウドサービスの設定を点検するソリューションです。

各クラウドにおける脆弱な設定や、アカウントの乗っ取りの形跡などを検知することで、常に高いセキュリティを維持できます。

セキュリティ監視・運用

ゼロトラストセキュリティでは、度々認証し、常に警戒することが前提とされています。

そのためには、自動的にセキュリティシステムを監視し、運用するソリューションが必要です。

自動化によってセキュリティ担当の負担を減らすことができ、トラブルの発覚も瞬時に行えます。

- SOAR (Security Orchestration, Automation and Response)

SOARとは、セキュリティインシデントの監視から処理までを効率的に行えるようにするソリューションです。

数多くのセキュリティインシデントに対して、全て手動で対処するには限界があります。そのため、SOARを利用することで、セキュリティの運用を一部自動化でき、効率的にセキュリティ業務に当たれます。

DXのセキュリティを考える際に押さえておくべき3つのポイント

セキュリティを考える際に押さえておくべきポイントは以下の3つです。

それぞれ解説していきます。

アクセス管理の重要性

DXによって、データへのアクセスも多様化します。そのため、アクセス権限の管理がセキュリティの鍵になります。

アクセスしようとしているユーザーのID、デバイス、操作者を認証することで、不当なアクセスや乗っ取りによる侵入を防ぐことが可能です。

更に、万が一の侵入に備えて、ユーザーのアクセス権限も細かく規制し、被害を最小限に抑えることが重要です。

利便性とセキュリティのバランス

従来の境界型では、入口のみの認証であった事に対し、ゼロトラストセキュリティでは、セキュリティの強化のために認証段階が大幅に増えました。

このように、セキュリティの強化の際、一部利便性が損なわれることがあります。

そのため、自社の現状に合わせて利便性とセキュリティのバランスを考えた経営戦略を立てる必要があります。

JCICによるレポートでは、4つのバランスタイプに分け、その特徴をまとめています。提示された質問にYESかNOで答え、その数によって自社がどのタイプなのか診断できます。

アフターコロナを見据えた戦略を立てるためにも、こうしたツールも利用して、自社のセキュリティと利便性のバランスを見直すことが重要です。

引用:JCIC|2025 年に向けた利便性とセキュリティのリバランス

セキュリティ人材の確保

セキュリティ人材とは

DX推進におけるセキュリティでは、セキュリティ人材が必要です。

セキュリティ人材について、経済産業省及びIPAによるレポートでは、以下のように定義しています。

セキュリティ体制を担う人材のうち、セキュリティ対策を主たる目的とする業務や役割を担う人材を「セキュリティ人材」と定義します。ITSS+(セキュリティ領域)において、「セキュリティ経営(CISO)」、「セキュリティ統括」、「セキュリティ監査」、「脆弱性診断・ペネトレーションテスト」、「セキュリティ監視・運用」、「セキュリティ調査分析・研究開発」の各分野を担う人材に相当します。

つまり、組織のセキュリティ対策を専門的に行う人材を、セキュリティ人材と言います。

引用:経済産業省、情報処理推進機構|サイバーセキュリティ体制構築・人材確保の手引き

現状

総務省によると、2016年のセキュリティ人材需要が28.1万人であるのに対して13.2万人の不足でした。更に中小企業では、2016年時点で最大15.6万人不足と推計されており、この不足数は年々増加すると言われています。

引用:総務省|我が国のサイバーセキュリティ人材の現状について

「プラス・セキュリティ人材」

近年「プラス・セキュリティ人材」が注目されています。

プラス・セキュリティ人材とは、セキュリティ対策以外の業務を担いながら、セキュリティ対策に関する知識やスキルを有した人材のことです。

DXの推進によって業務形態が変化したことで、一部のセキュリティ専門部署だけでなく、全ての社員がセキュリティ対策を徹底する必要があります。

セキュリティリテラシーと基礎スキルを有したプラス・セキュリティ人材を育成することで、オンライン上の事故を減らし、安全に運用できます。

DXセキュリティ人材育成方法

ここでは、DXセキュリティ人材の育成方法として、

の3つを紹介していきます。

外部研修

セキュリティ人材を育成するためには、専門的な知識を持つ人や機関からスキルを学ぶ必要があります。

情報セキュリティに関する研修サービスを提供している企業は、DXの推進によって広く認知されるようになりました。

中には1日で受講できたり、オンライン上で参加できるサービスもあります。企業でこうした研修を取り入れることで、セキュリティ人材の育成が可能です。

試験

試験を受験し合格することで、社員のスキルアップにもつながり、レベルを可視化できます。

セキュリティ人材に関する試験には、情報処理安全確保支援士試験、情報セキュリティマネジメント試験などの国家資格試験があります。

海外ではCISSP(Certified Information Systems Security Professional)を始めとする民間試験もあり、国際的に自身のスキルを証明できます。

海外での人材確保

現状、日本ではセキュリティ人材が不足しています。そのため、海外からこうした人材を確保するという手段があります。

専門的な知識や、豊富な勤務経験などを持つ人材を採用することで即戦力になり、更には社内で教育する際にも有用です。

▶DX人材の育成方法や育成のポイントを詳しく知りたい方はこちら>>

まとめ

いかがでしたでしょうか。

DX推進を検討する際、セキュリティの問題は非常に重要であり、避けては通れない関門ともいえます。今回の記事を参考に、現状のセキュリティシステムを見直してみてはいかがでしょうか。

▶DXの進め方|参考にしたい3つの成功事例や推進のポイントはこちらで詳しく解説しています>>

◇AINOWインターン生

◇Twitterでも発信しています。

◇AINOWでインターンをしながら、自分のブログも書いてライティングの勉強をしています。